Sie haben gerade angefangen, als Netzwerkadministrator zu arbeiten? Sie möchten nicht verwirrt werden? Unser Artikel wird Ihnen nützlich sein. Haben Sie gehört, wie ein bewährter Administrator über Netzwerkprobleme spricht und einige Ebenen erwähnt? Wurden Sie bei der Arbeit schon einmal gefragt, welche Ebenen geschützt sind und funktionieren, wenn Sie eine alte Firewall verwenden? Um die Grundlagen der Informationssicherheit zu verstehen, müssen Sie das Prinzip der Hierarchie des OSI-Modells verstehen. Lassen Sie uns versuchen, die Fähigkeiten dieses Modells zu sehen..

Ein Systemadministrator mit Selbstachtung sollte sich mit Netzwerken auskennen

OSI-Netzwerkmodell

Aus dem Englischen übersetzt - das grundlegende Referenzmodell für das Zusammenspiel offener Systeme. Genauer gesagt das Netzwerkmodell des OSI/ISO-Netzwerkprotokollstapels. 1984 als konzeptioneller Rahmen eingeführt, der den Prozess des Sendens von Daten im World Wide Web in sieben einfache Schritte unterteilt. Es ist nicht das beliebteste, da sich die Entwicklung der OSI-Spezifikation verzögert hat. Der TCP/IP-Protokollstack ist kostengünstiger und gilt als das primär verwendete Modell. Als Systemadministrator oder im IT-Bereich haben Sie jedoch große Chancen, auf das OSI-Modell zu stoßen.

Für Netzwerkgeräte wurden viele Spezifikationen und Technologien erstellt. Bei einer solchen Vielfalt kann man leicht verwechselt werden. Es ist das Interaktionsmodell offener Systeme, das Netzwerkgeräten hilft, sich unter Verwendung verschiedener Kommunikationsmethoden zu verstehen. Beachten Sie, dass OSI am nützlichsten für Software- und Hardwarehersteller ist, die interoperable Produkte entwickeln..

Fragen Sie, was ist der Vorteil für Sie? Die Kenntnis des Mehrebenenmodells gibt Ihnen die Möglichkeit, mit Mitarbeitern von IT-Unternehmen frei zu kommunizieren, Netzwerkprobleme zu diskutieren, wird keine Langeweile mehr aufdrücken. Und wenn Sie verstehen, in welcher Phase der Fehler aufgetreten ist, können Sie die Gründe leicht finden und den Umfang Ihrer Arbeit erheblich reduzieren.

OSI-Schichten

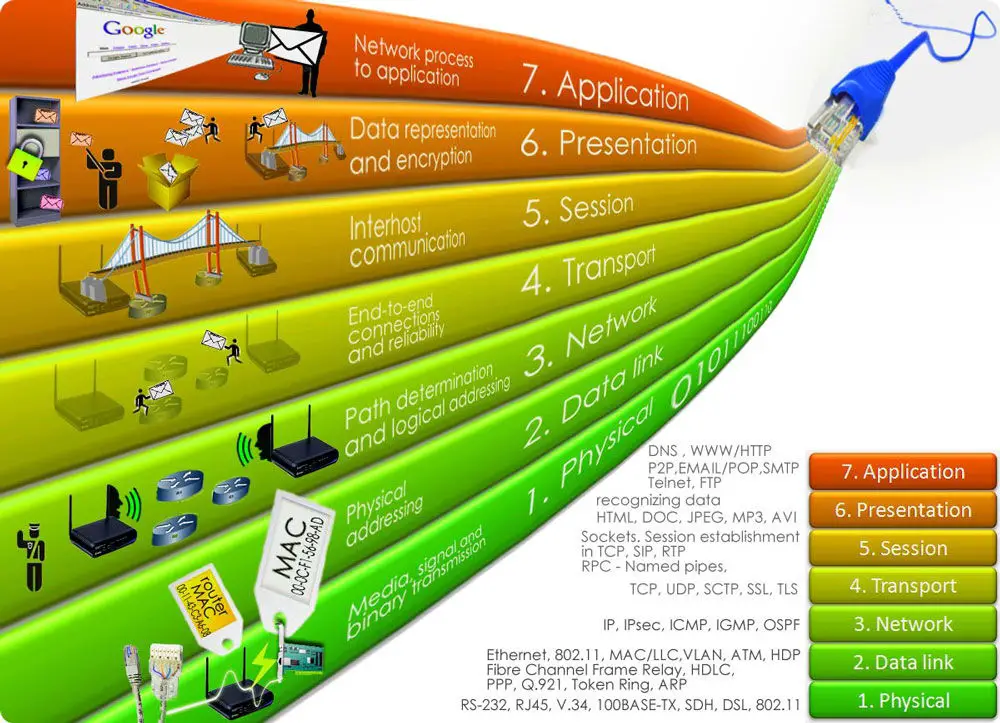

Das Modell enthält sieben vereinfachte Schritte:

- Physisch.

- Kanal.

- Netzwerk.

- Transport.

- Sitzung.

- Exekutive.

- Angewandt.

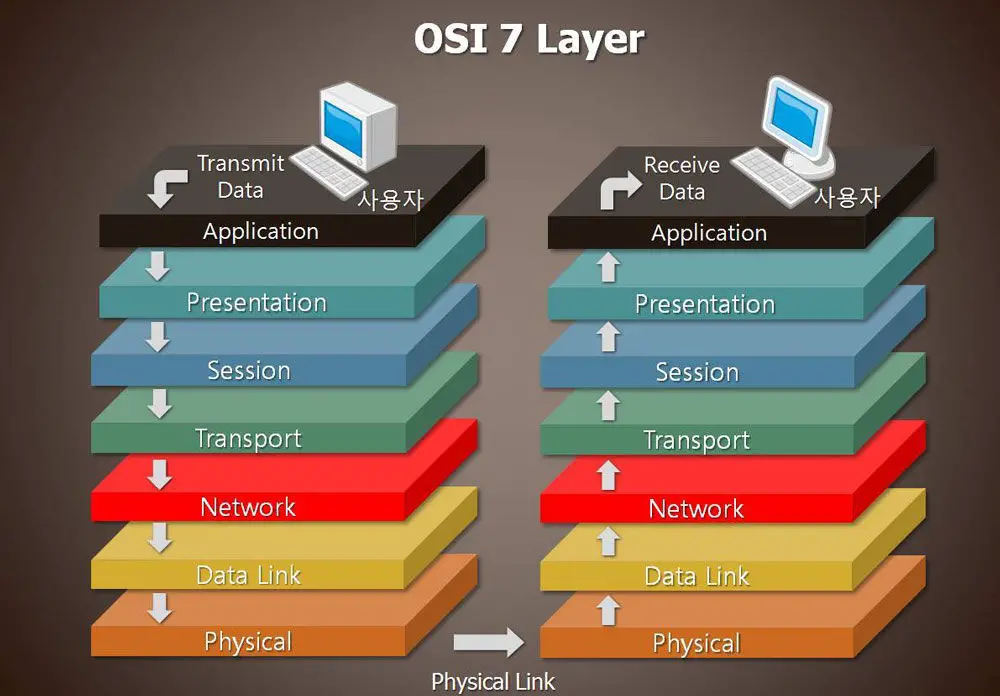

Warum macht die Zerlegung in Schritte das Leben einfacher? Jede der Ebenen entspricht einer bestimmten Stufe des Sendens einer Netzwerknachricht. Alle Schritte sind sequentiell, d.h. die Funktionen werden eigenständig ausgeführt, Informationen über die Arbeit auf der vorherigen Ebene sind nicht erforderlich. Die einzige notwendige Komponente ist, wie die Daten aus dem vorherigen Schritt empfangen und wie die Informationen an den nächsten Schritt gesendet werden..

Kommen wir zur direkten Bekanntschaft mit den Levels.

Physikalische Schicht

Die Hauptaufgabe der ersten Stufe ist die Übertragung von Bits über physikalische Kommunikationskanäle. Physikalische Kommunikationskanäle sind Geräte zum Senden und Empfangen von Informationssignalen. Zum Beispiel Glasfaser, Koaxialkabel oder Twisted Pair. Die Übertragung kann auch drahtlos erfolgen. Die erste Stufe wird durch das Datenübertragungsmedium gekennzeichnet: Entstörung, Bandbreite, Wellenwiderstand. Auch die Qualitäten der elektrischen Endsignale (Codierungsart, Spannungspegel und Signalübertragungsrate) werden eingestellt und an Standard-Steckverbindertypen angeschlossen, Kontaktanschlüsse werden zugeordnet.

Die Funktionen der physikalischen Bühne werden absolut auf jedem an das Netzwerk angeschlossenen Gerät ausgeführt. Ein Netzwerkadapter implementiert diese Funktionen beispielsweise von der Computerseite. Vielleicht haben Sie bereits die ersten Protokolle kennengelernt: RS-232, DSL und 10Base-T, die die physikalischen Eigenschaften des Kommunikationskanals bestimmen.

Verbindungsschicht

Im zweiten Schritt wird die abstrakte Adresse des Geräts dem physikalischen Gerät zugeordnet und die Verfügbarkeit des Übertragungsmediums überprüft. Bits werden zu Sätzen gebildet – Frames. Die Hauptaufgabe der Link-Schicht besteht darin, Fehler zu erkennen und zu beheben. Zur korrekten Übertragung werden vor und nach dem Rahmen spezialisierte Bitfolgen eingefügt und die berechnete Prüfsumme addiert. Wenn der Frame das Ziel erreicht, wird die Prüfsumme der bereits eingetroffenen Daten neu berechnet, stimmt sie mit der Prüfsumme im Frame überein, wird der Frame als korrekt erkannt. Andernfalls tritt ein Fehler auf, der durch erneute Übermittlung von Informationen korrigiert werden kann.

Die Kanalstufe ermöglicht dank der speziellen Struktur der Links die Übertragung von Informationen. Insbesondere Busse, Bridges, Switches arbeiten über die Link-Level-Protokolle. Die Spezifikationen des zweiten Schritts umfassen Ethernet, Token Ring und PPP. Die Funktionen der Kanalstufe im Computer werden von Netzwerkadaptern und deren Treibern ausgeführt.

Netzwerkschicht

In Standardsituationen reichen die Kanalstufenfunktionen für eine qualitativ hochwertige Informationsübertragung nicht aus. Die Spezifikationen des zweiten Schritts können nur Daten zwischen Knoten mit derselben Topologie, beispielsweise einem Baum, übertragen. Es ist eine dritte Stufe erforderlich. Für mehrere Netze mit beliebiger Struktur und unterschiedlicher Art der Datenübertragung ist es erforderlich, ein einheitliches Transportsystem mit verzweigter Struktur zu bilden.

Mit anderen Worten, der dritte Schritt verarbeitet das Internetprotokoll und fungiert als Router: den besten Weg für Informationen zu finden. Ein Router ist ein Gerät, das Daten über die Struktur der Zusammenschaltung sammelt und Pakete an das Zielnetz weiterleitet (Transitübertragungen - Hops). Wenn bei der IP-Adresse ein Fehler auftritt, handelt es sich um ein Problem auf Netzwerkebene. Die Protokolle der dritten Stufe werden in Netzwerk, Routing oder Adressauflösung unterteilt: ICMP, IPSec, ARP und BGP.

Transportschicht

Damit die Daten Anwendungen und die oberen Ebenen des Stacks erreichen, ist eine vierte Stufe erforderlich. Es bietet das erforderliche Maß an Zuverlässigkeit bei der Informationsübertragung. Es gibt fünf Klassen von Dienstleistungen der Transportstufe. Ihr Unterschied liegt in der Dringlichkeit, der Möglichkeit der Wiederherstellung der unterbrochenen Kommunikation, der Fähigkeit, Übertragungsfehler zu erkennen und zu korrigieren. Zum Beispiel Paketverlust oder Duplizierung.

Wie wählt man die Dienstleistungsklasse der Transportstufe? Wenn die Qualität der Kommunikationskanäle hoch ist, ist ein leichtgewichtiger Dienst eine angemessene Wahl. Wenn Kommunikationskanäle gleich zu Beginn unsicher funktionieren, ist es ratsam, auf einen entwickelten Service zurückzugreifen, der maximale Möglichkeiten bietet, Probleme zu finden und zu lösen (Datenlieferungskontrolle, Lieferzeitüberschreitungen). Stage-4-Spezifikationen: TCP und UDP des TCP/IP-Stack, SPX des Novell-Stack.

Die Vereinigung der ersten vier Ebenen wird als Transportsubsystem bezeichnet. Es bietet die gewählte Qualität vollständig.

Sitzungsebene

Die fünfte Stufe hilft bei der Regulierung von Dialogen. Es ist den Gesprächspartnern unmöglich, sich gegenseitig zu unterbrechen oder synchron zu sprechen. Die Sitzungsschicht merkt sich die aktive Seite zu einem bestimmten Zeitpunkt und synchronisiert Informationen, koordiniert und hält Verbindungen zwischen Geräten aufrecht. Seine Funktionen ermöglichen es Ihnen, während einer langen Übertragung zu einem Kontrollpunkt zurückzukehren und nicht von vorne zu beginnen. Außerdem können Sie in der fünften Stufe die Verbindung beenden, wenn der Informationsaustausch abgeschlossen ist. Spezifikationen auf Sitzungsebene: NetBIOS.

Repräsentative Ebene

Die sechste Stufe beinhaltet die Umwandlung von Daten in ein universell erkennbares Format, ohne den Inhalt zu ändern. Da unterschiedliche Geräte unterschiedliche Formate verwenden, ermöglichen die auf repräsentativer Ebene verarbeiteten Informationen den Systemen, sich gegenseitig zu verstehen und syntaktische und Codeunterschiede zu überwinden. Darüber hinaus wird es in der sechsten Stufe möglich, Daten zu verschlüsseln und zu entschlüsseln, was die Geheimhaltung gewährleistet. Beispiele für Protokolle: ASCII und MIDI, SSL.

Anwendungsebene

Die siebte Stufe auf unserer Liste und die erste, wenn das Programm Daten über das Netzwerk sendet. Besteht aus einer Reihe von Spezifikationen, durch die der Benutzer Zugriff auf Dateien und Webseiten erhält. Beim Versenden von Nachrichten per E-Mail wird beispielsweise auf Anwendungsebene ein geeignetes Protokoll ausgewählt. Die Zusammensetzung der Spezifikationen für die siebte Stufe ist sehr vielfältig. Beispiel: SMTP und HTTP, FTP, TFTP oder SMB.

Sie können irgendwo von der achten Stufe des ISO-Modells hören. Offiziell existiert es nicht, aber unter IT-Mitarbeitern ist eine komische achte Stufe aufgetaucht. Alles aufgrund der Tatsache, dass Probleme durch das Verschulden des Benutzers entstehen können, und wie Sie wissen, befindet sich eine Person auf dem Höhepunkt der Evolution, so dass die achte Ebene erschienen ist.

Nachdem Sie sich das OSI-Modell angesehen haben, konnten Sie die komplexe Struktur des Netzwerks verstehen und verstehen nun die Essenz Ihrer Arbeit. Es wird ziemlich einfach, wenn der Prozess aufgeschlüsselt ist!